100

Создадим центр мониторинга, используя возможности SOC нашей или сторонней разработки

За время работы холдинга успешно реализовано более 100 комплексных проектов по обеспечению информационной безопасности, что подтверждает глубокую экспертизу и надежность решений

,4

765

тысяч кибератак в РФ за 2024

[НАЗНАЧЕНИЕ]

на 25-30%

сокращаются расходы при создании SOC с Кибертактикой

<03>

1.5-2 года

уходит на самостоятельное построение SOC

<01>

7-10 месяцев

Кибертактика — профильная компания, сфокусированная на вопросах кибербезопасности государства и бизнеса

занимает интеграция SOC с Кибертактикой

<02>

Анализ угроз

и рисков

Результат быстрее и дешевле по равнению с самостоятельным запуском SOC

Техническая поддержка 1 год после запуска

Обучение сотрудников работе с SOC

Повышение уровня зрелости SOC за счёт лучших практик

Создание собственной технологической платформы SOC

Бесшовный переход от MSSP к in-house без потери качества мониторинга

MSSP-провайдер со 150+ клиентами

Этапы запуска SOC

Соберём и проанализируем данные. составим ландшафт угроз и профиль злоумышленника

<01>

Погружение в ситуацию предприятия

Обучаем персонал работе с SOC, рассказываем как реагировать на угрозы, как спасти данные

<04>

Обучаем и оставляем инструкции

Настраиваем компоненты (SIEM, SOAR, EDR и другие), запускаем и тестируем

<03>

Запускаем ваш SOC

Определяем релевантные процессы, ищем уязвимости, готовим защиту под них

<02>

Проектирование SOC

[ПРОЦЕСС]

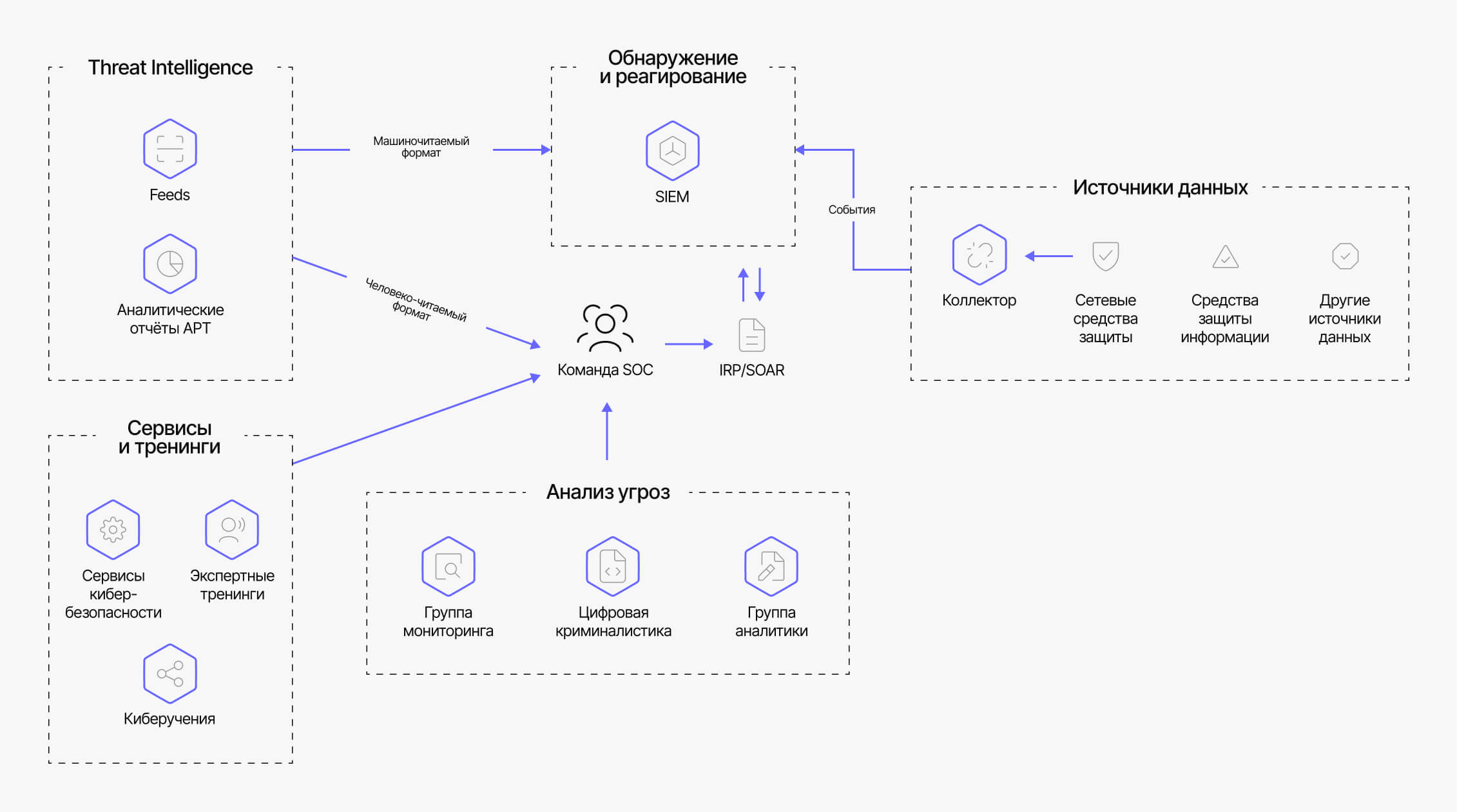

Схема организации SOC

В головной компании создаётся инфраструктура SOC, который охватывает мониторингом все филиалы компании

Кибертактика остается внешним поставщиком услуг, технологий и контента SOC, консультирует по сложным кейсам

Специалисты по кибербезопасности в дочерних организациях получают доступ к клиентскому порталу

[СТРУКТУРА]

Частые вопросы

F.A.Q.

Обычно проект укладывается в несколько месяцев по этапам: анализ и дизайн, внедрение SIEM/SOAR/EDR и передача функций с обучением; горизонт около 7−10 месяцев при поэтапном подходе

Да: готовая методология, преднастроенный контент корреляций/плейбуков и опыт команды сокращают срок и бюджет относительно быстро «делать с нуля»

Собираем данные, описываем ландшафт угроз и профиль атакующих, проектируем процессы SOC и технологическую архитектуру, после чего запускаем инструменты и обучаем команду

И то, и другое: для компаний без SOC — строим «под ключ», для зрелых — оцениваем зрелость, закрываем пробелы в процессах и контенте, проводим киберучения и усиливаем детектирование

Комбинируем SOC-компоненты (SIEM, SOAR, EDR и др.), готовый операторский контент и обучение L1-L3, DFIR и threat hunting, чтобы обеспечить выявление и реагирование